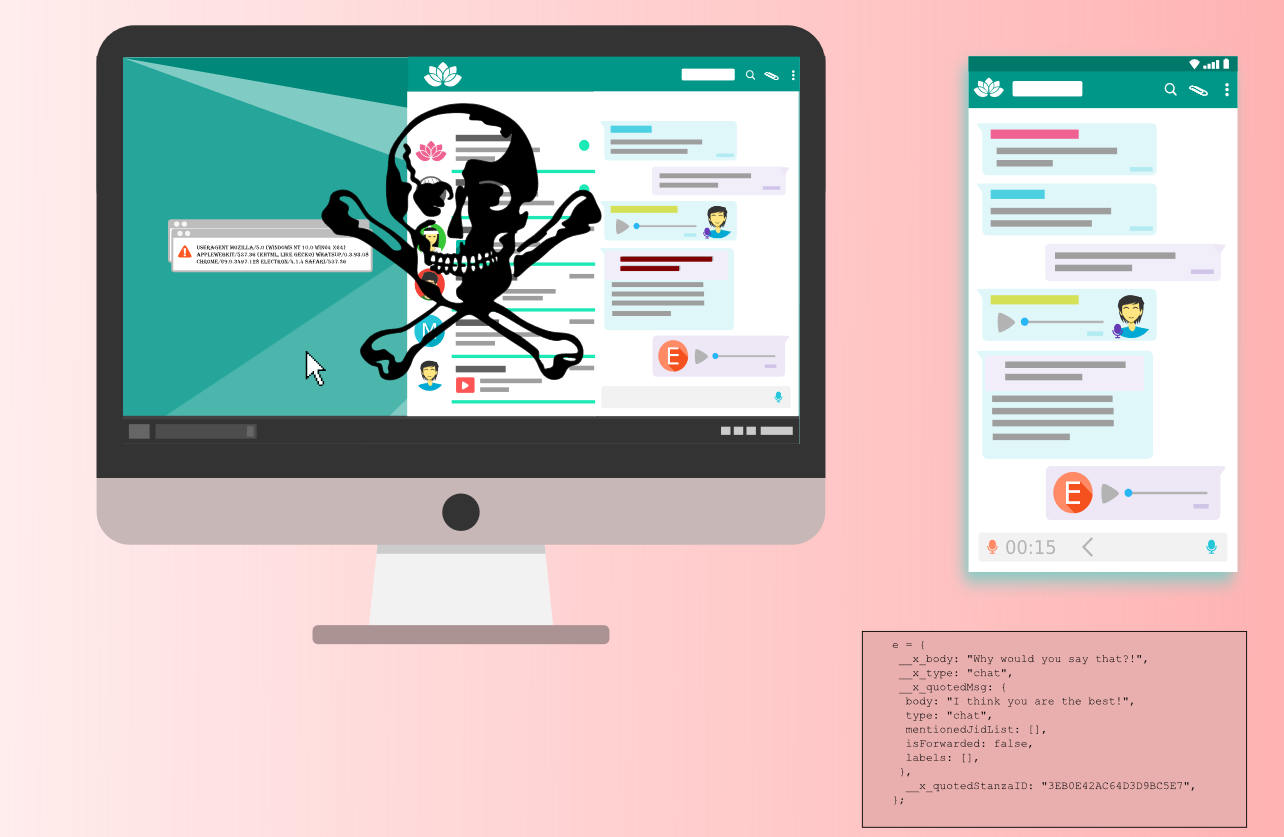

Une conférence remise au goût du jour et surtout en PHP sur les problèmes de sécurité de l’OWASP 2017 (et 2013) avec notamment une explication en détail de l’attaque de Whatsapp Desktop via une XSS…

Derrière les nuages, les dessous d’Internet

« Comment ça marche Internet? », c’est une question récurrente dans le monde de l’informatique et dont certains n’ont pas la réponse. Celle-ci est complexe et nécessite de solides bases en réseau, en cryptographie, en architecture et même en développement!

Cette affiche a pourtant vocation d’expliquer tout ça et plus encore de permettre de comprendre comment un système de P2P a construit notre internet et lui a permis d’être indépendant de toute autorité centralisée.

Behind the Cloud…. or How Internet works?

« How this crap works? » « I type the name in g**gle and I access to the website, that’s all. » « Give me a break, it’s trusty, it’s come from an HTTPS website »

Well, that seems like fantasy but we all heard this kind of pleasant comments on Internet or from family and sometimes even from IT workers. And to explain the truth, it’s often difficult to simplify the way taken by our data or why HTTPS doesn’t mean verifiable data. Even if for the last one, you can simply point out that Fox News has an HTTPS website 🙂

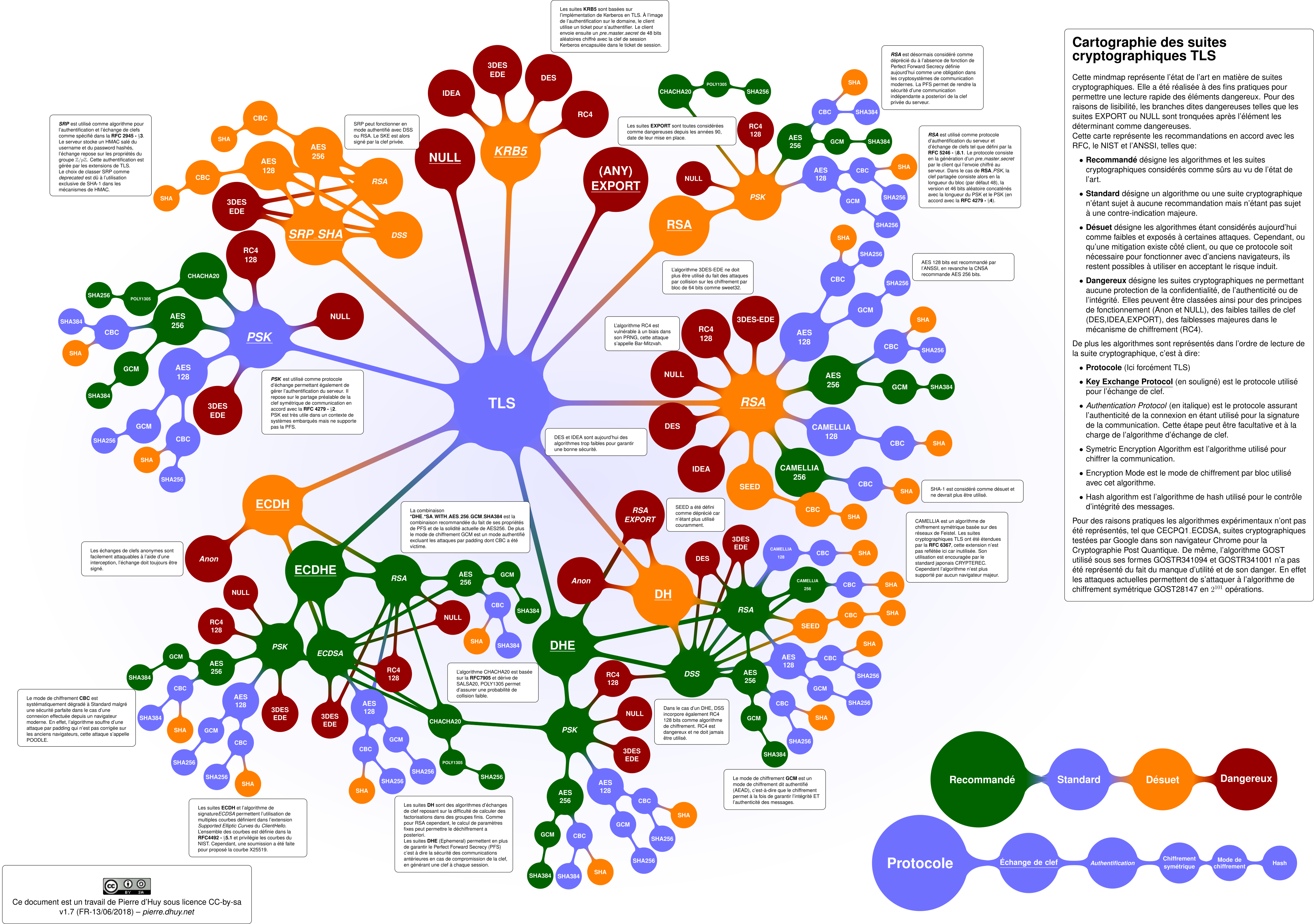

TLS et suites cryptographiques

En premier article restauré, je ressuscite une infographie populaire du site (Plus de 1000 visites sur l’ancienne version du site). Mais cette fois mise-à-jour pour prendre en compte les dernières problématiques sécurités de HTTPs.

Par contre les slides (ancienne version) doivent toujours être mises à jour, donc ne les utilisez pas à moins de connaitre sur le bout des doigts les problèmes d’implémentation existants: pres.v1.0

Back

Je n’apprécie pas particulièrement d’écrire ce type d’article néanmoins il m’apparait intéressant d’en faire mention ici. Le site a été hors-service assez longtemps suite à un dysfonctionnement de la carte mère du serveur que je louais chez Online. Ayant un PCA extrêmement réduit (archive.org et google cache), la remise en place a été assez mouvementée d’autant que j’ai choisi de passer à des containers non privilégiés et la documentation concernant LXC et debian est, au mieux… inconsistante.

En résumé, les services se remettent progressivement en place même si certains ne seront probablement jamais remis en place. Les sites personnels sont remis en place au prix de quelques heures mais nécessiteront beaucoup de réintégration de données. Les services plus complexes comme l’annuaire interne ou les services mails feront l’objet d’une restauration future.

Une autre leçon sera de penser à mettre en place des sauvegardes régulières et de meilleur niveau que l’existant mais cela rejoint également la todo list.